Virus

Introducción

Con esta guía pretendemos fundamentalmente ayudar al usuario final a prevenir y informar sobre los métodos mas comunes empleados para realizar robos de cuentas, estafas, engaños, etc. si bien existen excelentes guías las cuales representan excelentes y valiosos aportes dentro de la comunidad de metin2.es, nos parece importante realizar un acercamiento a aspectos que no fueron tomados en cuenta en las mismas y que a la vez representan una gran amenaza para nuestras cuentas. Sabemos que tener un personaje en condiciones representa muchas horas de esfuerzo, dedicación y en la mayoría de casos mucha inversión de dinero, con lo cual este importante hecho amerita un buen cuidado y gestión de nuestras cuentas y contraseñas, por lo que viéndolo y tomando en cuenta lo dicho invertir al rededor de 30 minutos leyendo esta guía conllevaría a tener el gran beneficio de conocer métodos que mantengan segura la integridad de nuestras preciadas cuentas, el conocimiento nos hace libres y en este caso es valioso, así que sin mas preámbulos empezaremos para no extender mas esta introducción ya que cada uno sabe lo que representa nuestra cuenta para nosotros.

Keyloggers

¿Que son y como mantenernos a salvo de ellos?

Día a día nos enfrentamos con miles de ellos circulando por la red, de una manera u otra, las victimas ignorando el peligroso hecho de que alguien a cientos o tal vez miles de kilómetros esta recibiendo constantemente sus contraseñas atravez de un software maliciosos siguen compartiendo información y conviviendo con ello, de tal manera que el atacante puede aprovechar el momento preciso y realizar el robo de nuestra preciada información para usarla en su beneficio.

El mismo termino Keylogger (en ingles) nos sugiere la descripción de su funciona fundamental, en pocas palabras se refiere a que registra las pulsaciones de las teclas de nuestro ordenador. La mayoría de las fuentes consultadas definen keylogger como un programa diseñado para, en secreto, monitorear y registrar cada pulsación del teclado. Esta definición no es correcta del todo, pues un keylogger no necesariamente tiene que ser un programa, sino que también puede ser un dispositivo físico.

Los dispositivos keylogger son menos conocidos que el software keylogger, pero es importante tener en cuenta la existencia de ambos cuando se habla de seguridad informática.

Hoy en día los keyloggers se usan principalmente para robar información relacionada a varios sistemas de pago en línea, y los elaboradores de virus no cesan en su afán de elaborar nuevos troyanos keyloggers con tal propósito.

simismo, muchos keyloggers se esconden en el sistema, por ejemplo, pueden camuflarse como rootkits, lo cual los convierte en programas troyanos completamente furtivos.

Considerando que los keyloggers pueden usarse para cometer actos delictivos, la detección de tales programas se ha convertido en una prioridad para las compañías antivirus. El sistema clasificatorio de Kaspersky Lab tiene una categoría especial llamada Trojan-Spy, que resulta ser una perfecta definición para los keyloggers. Los troyanos-espía, tal como sugiere su nombre, rastrean la actividad del usuario, almacenan la información en el disco duro del ordenador del usuario y luego se la envían al autor o ‘dueño’ del troyano. La información robada incluye las teclas pulsadas por el usuario y fotografías de pantallas, las cuales se utilizan en el robo de información bancaria para llevar a cabo los fraudes en línea.

- ¿Por que estos representan una seria amenaza?

A diferencia de otros tipos de programas maliciosos, los keyloggers no representan una amenaza para el sistema en si, sino que el principal afectado es el usuario y su privacidad ya que estos sustraen información confidencial tales como nombres de usuario, contraseñas, etc. no solo de nuestras cuentas en el juego, sino de nuestros correos electrónicos, tarjetas de credito, etc. es por ello que debemos tener especial cuidado y tener mucha suceptibilidad al momento de tratar con los medios por los cuales nos podemos infectar. Una vez que el ciberdelincuente tiene en su poder la información confidencial del usuario, puede con toda facilidad proceder a transferir los fondos desde la cuenta del usuario o puede obtener acceso a la cuenta del usuario de juegos en línea. Por desgracia, este acceso a información personal a veces conlleva consecuencias de mayor gravedad que la pérdida de unos cuantos dólares por parte del usuario. Los keyloggers pueden ser usados como herramientas en el espionaje industrial y político, ya que se logra obtener datos que pudieran incluir información de propiedad comercial y material gubernamental clasificado que podrían llegar a comprometer la seguridad de organismos estatales, por ejemplo, mediante el robo de llaves privadas de cifrado. Los keyloggers junto al phishing y a los métodos de ingeniería social son los principales métodos utilizados en el fraude electrónico moderno. Sin embargo, no es difícil para un usuario cauto protegerse. Basta ignorar aquellos correos electrónicos claramente identificados como phishing y no brindar ningún tipo de información personal a sitios Internet sospechosos. En cambio, no hay mucho que un usuario pueda hacer para prevenir el fraude cometido mediante los keyloggers, excepto recurrir a medios especializados de protección, puesto que resulta casi imposible comprobar un fraude cometido mediante un keylogger.

- ¿Como se propagan los Keyloggers?

Los keyloggers se propagan de manera muy parecida a como lo hacen otros programas maliciosos. Exceptuando aquellos casos en los que los keyloggers son adquiridos e instalados por una pareja celosa, o son usados por servicios de seguridad, por lo general se propagan mediante los siguientes métodos:

-Un keylogger se puede instalar cuando un usuario abre un archivo adjunto a un mensaje de correo electrónico;( o pasándolo atraves del msn por ejemplo) -Un keylogger se puede instalar cuando un archivo se ejecuta desde un directorio de acceso abierto en una red P2P; -Un keylogger puede instalarse a través de una rutina de una página de Internet que aprovecha una vulnerabilidad de un navegador y automáticamente ejecuta el programa cuando el usuario visita un sitio Internet infectado; -Un keylogger puede instalarse mediante un programa malicioso previamente instalado, capaz de descargar e instalar otros programas maliciosos en el sistema.

- ¿Como protegerse de los Keyloggers?

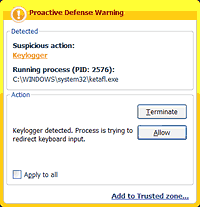

Ademas de las recomendaciones de siempre, por ejemplo no aceptar archivos del msn especialmente de personas que juegan, no añadir a personas extrañas a tu msn o programa de mensajería instantánea, no abrir archivos de correos electrónicos aparentemente fraudulentos o que ofrezcan yang o MDs, no entrar a enlaces a paginas web que ofrezcan cualquier recurso del juego que no sea la oficial en nuestro caso solamente a http://www.metin2.es, http://support.metin2.es y http://board.metin2.es, ademas algo muy importante es recalcar que las personas del equipo de metin2 cuentan con una cuenta de correo oficial de metin2.es, por ejemplo hyrulewarrior@metin2.es, no confíes en otro tipo de correos. Ademas de todos los anteriores consejos podemos mejorar nuestra proteccion contra los Keyloggers de la siguiente manera: 1. Cambiando la contraseña de manera constante. 2. usando un sistema con protección proactiva diseñada para detectar programas keyloggers(antivirus), 3. usando un teclado virtual.

- Conclusiones a cerca de los Keyloggers

Actualmente, los keyloggers son, junto al phishing y a los métodos de ingeniería social ,uno de los métodos más utilizados para cometer fraudes cibernéticos. Sólo una protección especial puede detectar que un keylogger esta siendo utilizado con propósitos de espionaje. Se pueden tomar las siguientes medidas para protegerse contra los keyloggers:

-Usar un antivirus estándar que pueda ser adaptado para la detección de programas potencialmente maliciosos (opción preconfigurada en muchos productos), la protección proactiva protegerá el sistema contra nuevas modificaciones de keyloggers existentes; -Uso de un teclado virtual o de un sistema para generar contraseñas de uso único para protegerse contra programas y dispositivos keylogger. -Ser precabido con la personas a las que agregamos a nuestros programas de mensajera instantánea. -Ser muy cuidadoso al abrir archivos en correo electrónico, verificar la procedencia y tomar en cuenta que nadie regala nada,generalmente existen correos con e el único fin de tentar a las victimas a descargar un archivo adjunto o ingresar a una pagina pishing donde son infectados.

Hoy en día la cantidad de victimas del phishing representa cifras de millones en el mundo por lo que a la hora de hablar de este método de ingeniería social debemos saber que hoy en día es uno de los métodos mas usados por los ciber criminales para robar cuentas de bancos, correos, cuentas de juegos en linea, etc. Ya sea por su fácil implementación y por su efectividad el phishing representa una gran elección para los cyber criminales a la hora de escoger un método para averiguar contraseñas a usuarios desprevenidos es por eso que vamos a intentar dar una explicación lo mas compacta y entendible posible para tener en cuenta como poder protegernos de el.

¿Que es Phising?

El phishing es un tipo de engaño creado por personas malintencionados, con el objetivo de obtener información importante como números de tarjetas de crédito, claves, datos de cuentas bancarias, etc. El objetivo más común, suele ser la obtención de dinero del usuario que cae en la trampa, en nuestro caso seria el de obtener nuestras ids y contraseñas.

El término phishing proviene de la palabra inglesa "fishing" (pesca), haciendo alusión al intento de hacer que los usuarios "piquen en el anzuelo". A quien lo practica se le llama phisher.

Por lo general, el engaño se basa en la ignorancia del usuario al ingresar a un sitio que presume legal o auténtico.

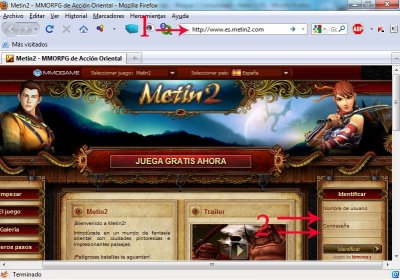

Aquí veremos un pequeño ejemplo de como podría darse una pagina phising en nuestra pagina principal:

1.-Como podemos apreciar la pagina aparentemente es la original, pero si apreciamos en la imagen la flecha 1 vemos como la dirección cambia, en este caso seria http://es.metin2.com(ejemplo), en vez de ser la dirección oficial http://www.metin2.es, ese es el principal referente cuando tratamos de identificar si se trata de una pagina phishing.

2.-Como se puede apreciar en las flechas 2 y 3 al ser una replica exacta de la pagina web la victima introduce su id y contraseña pero en vez de enviarnos a la información de nuestra cuenta los datos se envían al cyber delincuente, desde ese momento podríamos decir que el robo fue concretado.

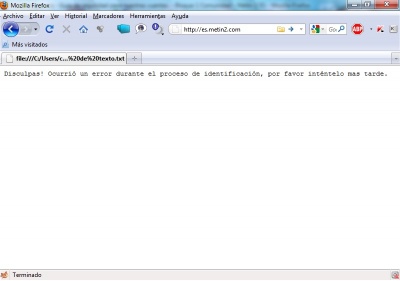

3.-Generalmente para que el engaño pase desapercibido se simula un error en la pagina similar al siguiente:

Ahora se preguntaran ya entiendo pero como puede ser que siendo una diferente direccion web vaya a caer en tal engaño, pues bien con los siguientes ejemplos espero aclarar un poco esta pregunta:

- Engaños para conducir a paginas phising

Como anteriormente lo decía, voy a tratar de dar a conocer atraves de algunos ejemplos como los phishers conducen a las victimas a sus paginas phishing.

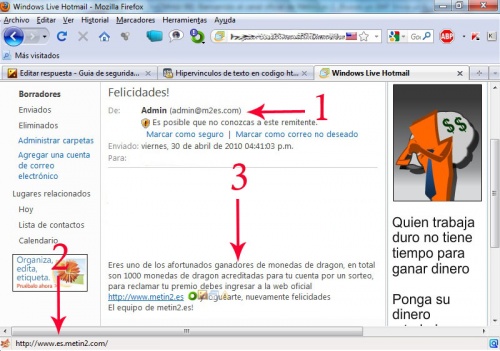

Este es un ejemplo típico de un fake mail tipo Spam, el objetivo de este correo es conducir a victimas descuidadas a la pagina phishing con la esperanza de que el contenido del correo sea cierto pero lo que sabemos es que en realidad le esta conduciendo a un robo de cuenta que fácilmente se puede evitar. 1.-En la flecha numero 1 podemos observar claramente que la dirección de correo no es @metin2.es sino mas bien otra similar que puede inducir al error de confiar de que se trata de la oficial para los usuarios poco experimentados. 2.-Como podemos ver hay un link a la pagina http://www.metin2.es sin embargo si ponemos el ratón encima del link observamos el resultado en la flecha numero 2, se trata de que el link envía a la victima a la pagina phishing. 3.-Hago especial énfasis en el contenido del correo, debe resultar atractivo para inducir a la victima a ingresar al sitio phishing y a la vez debe aparentar ser oficial, de otro modo la victima no mordería el anzuelo, es importante tomar en cuenta de que cuando se tratan de promociones oficiales debemos de revisar la sección del foro Anuncios del Juego, allí es donde nos dirán si se trata de una promoción oficial o no, mientras tanto no se arriesguen.

- Conclusión

En conclusión si reciben MPs o correos parecidos a los anteriores, elimínenlos inmediatamente ya que al ingresar a esos sitios estan en peligro de ser robados, incluso algunas de estas paginas pueden tener implementación Pharming u otros códigos maliciosos, lo cual las vuelve mas peligrosas aun.

Recuerden todo lo dicho y la integridad de sus cuentas estará mucho mas a salvo, ya que no solo se trata de dinero u otras cosas sino de nuestro tiempo y esfuerzo invertidos en cada segundo en ellas, leer solo cuesta unos minutos, pero perder nuestras cuentas nos costara mucho mas que eso.

Seguridad

Publicado a apartir de: Link